- Cyberkriminalität hat sich zu einem riesigen Geschäft entwickelt. Wie in jeder Branche bilden sich auch innerhalb der Cyberkriminalität eigene Geschäftsprozesse und Wertschöpfungsketten.

- Unternehmen ist es zu empfehlen eine Datenstrategie zu entwerfen, bei der Datenschutz und Datensicherheit hinsichtlich neuer Security-Lösungen und Konzepte berücksichtigt werden.

- Künstliche Intelligenz und Machine-Learning-Algorithmen werden zukünftig einen festen Platz in Security-Strategien einnehmen.

Nachdem im ersten Teil der Analyst-View-Reihe maßgeblich der Status Quo von Cyberangriffen aufgearbeitet worden ist und Unternehmen geeignete Maßnahmen im Zuge dessen empfohlen wurden, soll der zweite Teil einen Ausblick auf die Weiterentwicklung der allgemeinen Bedrohungslage und zukünftigen Cyberangriffen liefern.

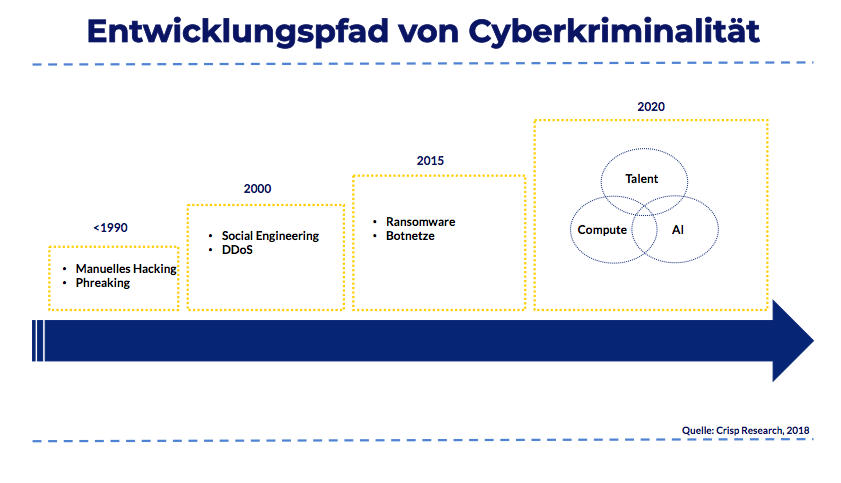

Mit Hinblick auf den Entwicklungspfad von Cyberkriminalität wird das Auge auf zukünftige Bedrohungslagen gerichtet, welcher maßgeblich durch Künstliche Intelligenz geprägt sein wird. Die Frage ist, welchen Platz Security by Design und KI-Security-Lösungen im Kontext von neuen Bedrohungsszenarien einnehmen?

Erfolgsmodell Cyberkriminalität

Cyberkriminalität hat sich über die Jahre zu einem wahren Geschäfts- und Erfolgsmodell etabliert. Aufgrund von Spezialisierung und Arbeitsteilung haben sich sogar Wertschöpfungsketten entwickelt. Angriffe werden heutzutage sowohl genauer gezielt als auch breiter gestreut, je nachdem ob politische oder monetäre Aspekte im Vordergrund stehen.

Es gibt deutlich mehr Attacken, neue Botnetze, neue Vektoren und vor allem mehr Aggressivität. Während vermehrt Massenangriffe durch DDoS-Attacken auf Systeme und Infrastrukturen gefahren werden, alleine ca. 27.000 Attacken in Q2-Q3 2017 in der DACH-Region, nimmt auch die Zahl der gezielten und manuellen Angriffe immer weiter zu – Cyberangriffe sind quasi Geschäftsmodelle, die weiterentwickelt werden, um Gewinne fortwährend zu maximieren bzw. Infrastrukturen zu stressen und Risiken minimal zu halten. Dabei ist Cyberkriminalität auf das Ausschöpfen von Daten ausgelegt und hat sich eine Methodik der Schwachstellenidentifikation aufgebaut. Mittels verschiedenster Angriffsarten können so erhebliche Geldsummen generiert werden. Grundlage für diese Prozesse und Wertschöpfungsketten bieten die Unternehmensdaten bzw. personenbezogenen Daten..

Wer grundsätzlich davon ausgeht, dass ein Hacker direkt auch ein Cyberkrimineller ist, liegt allerdings falsch. Die folgende Abstufung zeigt, wie Hacker deklariert werden:

| White-Hats | Die “White-Hats” sind die “Guten” unter den Hackern. Sie bieten unter anderem ihr Wissen als Dienstleistung an und werden im Rahmen von z.B. Penetrationstests in Unternehmen eingesetzt. Sie bewegen sich innerhalb des Gesetzes und halten sich an die Hackerethik. |

| Grey-Hats | “Grey-Hats” bewegen sich innerhalb des gesetzlichen Grau- Bereichs und ein Stück weit darüber hinaus. Sie wollen in erster Linie nicht gegen die Hackerethik verstoßen, sind aber bereit einen gesetzlichen oder ethischen Verstoß in Kauf zu nehmen, um die eigenen Ziele zu erreichen. Dabei sind die “Grey-Hats” bestrebt, Sicherheitslücken ausfindig zu machen, damit diese behoben werden können. |

| Black-Hats | “Black-Hats” spiegeln die kriminelle Form des Hackertums wider. Ihr Ziel ist es vorwiegend, mit krimineller Energie an Daten zu kommen bzw. Infrastrukturen oder Systeme zu manipulieren und ggfs. zu infiltrieren. |

Gerade weil es so viele Formen und digitale Dienste gibt, floriert das Geschäft des Hackens wie nie zuvor. Den Ursprung des klassischen Hackens findet man in den 70er Jahren, abgesehen von dem militärischen Ausspähen, welches schon deutlich früher stattgefunden hat. Mitte bzw. Ende der 70er Jahre haben die ersten Cracks Telefonsysteme “gehackt”, um gratis zu telefonieren (phreaking) – Steve Jobs und Steve Wozniak haben dafür ein Gerät konstruiert und verkauft (Bluebox), mit dem es möglich war Telefonsysteme zu manipulieren. Auch Angriffe auf Banken gab es schon in den 80ern. Zudem gab es in dieser Zeit auch erste politische Hacks unter denen sich der Chaos Computer Club und vor allem Karl Koch einen Namen gemacht haben.

Mitte der 90er Jahre, mit Einführung der ersten Online-Shops und des drahtlosen Internets, haben Cyberkriminelle mit einfachem Passwort-Hacking und durchbrechen der Firewalls versucht manuell an Daten zukommen. Dabei stand der Reiz im Vordergrund, Sicherheitsbarrieren von Unternehmen zu durchbrechen, die zu dieser Zeit gewiss noch nicht so hoch waren, wie sie es heute sind. Durch technische Weiterentwicklungen und auch generell besser auf Sicherheit ausgelegte Systeme, dank Log File Management, Anti Viren Programmen, Intrusion-Detection / Prevention-Systemen etc., seitens der Security-Anbieter und der Unternehmen, ist auch das Hacken zunehmend anspruchsvoller geworden.

Mit den Jahren haben sich ganze Hacker-Geschäftsmodelle entwickelt. Durch die Trends wie Social Media, die Marktdurchdringung des Smartphones und Cloud Computing gibt es vielfältigere Angriffsziele und Wege. Die Abhängigkeit der Nutzer und Unternehmen von diesen Technologien macht es darüber hinaus attraktiver. Daher steigt die Bedeutung neuer und bestehender Angriffsmodelle. Diese erpressen (Ransomware), setzen Infrastrukturen außer Kraft, stehlen persönliche Daten oder manipulieren Connected-Devices. Im ersten Schritt versuchen heutige Cyber-Kriminelle ein auserspähtes Unternehmen zu infiltrieren, damit der Zugriff ausgeweitet werden kann und unternehmenskritische Daten und Systeme sowie Backups und Archive identifiziert werden können. Diese werden dann auf eine Attacke mittels verschiedener Angriffsarten vorbereitet.

Gerade vor dem Hintergrund, dass Cyberkriminelle den Unternehmen auch immer wieder einen Schritt voraus sind, ist es nicht verwunderlich, dass sich auch künftig im Rahmen von Künstlicher Intelligenz (KI) neue Möglichkeiten für Cyber-Angriffe anbieten und sich Cyberkriminelle diese zu nutzen machen. Alles, was KI positiv für Unternehmen zu tun vermag, kann auch zu Hacking-Zwecken genutzt werden. Einbeziehung von Logiken, Automatisierung und Deep Learning können auch für Hacker-Angriffe und das Ziel, an Daten oder in Unternehmensnetze zu gelangen, genutzt werden. Die Frequenz und Genauigkeit kann so deutlich steigen und die Bedrohungsszenarien müssen auf andere Art und Weise verteidigt werden.

Denkbar wäre in diesem Kontext, dass die Zahl von Botnetzen, wie jüngst das Mirai-Botnetz, die automatisiert und weitestgehend eigenständig Rechner befallen und als Ressourcen nutzen, sich noch rasanter vermehren. Zudem könnte eine “Hacking-KI” (z.B. AI-Generated Malware) zum Einsatz kommen, um politische Überwachungssysteme und die öffentliche Meinung durch Propaganda zu manipulieren. Denn fest steht, auch Hacker werden Künstliche Intelligenz nutzen. Durch “Hacking-KI” lassen sich weitere schwerwiegende Bedrohungsszenarien abbilden.

Der Weg an Daten zu kommen, wird durch den Einsatz von KI für Cyberkriminelle erheblich leichter. Jetzt sind Security-Anbietern und Unternehmen gefragt ebenbürtige Sicherheits-Technologien und Sicherheitsstrategien einzusetzen, um einem rasanten Anstieg von erfolgreichen Cyberangriffen entgegenzuwirken.

Security as a Service gegen zukünftige Angriffe – Die richtigen Standards und Tools sind die halbe Miete

Besonders durch den zunehmenden Vernetzungsgrad und die steigende Anzahl von kognitiven Systemen und die daraus resultierenden neuen Geschäftsprozesse verändert sich die Security-Landschaft innerhalb der Unternehmen sehr stark. Vor dem Hintergrund, dass diese Veränderungen auch neue Bedrohungsszenarien mit sich bringen, sind Führungskräfte gefragt die richtige IT-Security- und Datenschutz-Strategie zu definieren und zu exekutieren, den Einsatz von Security-Technologien zu nutzen, um Netze, Infrastrukturen und Daten zu schützen.

IT-Sicherheit und Datenschutz sollten demnach heute wie auch zukünftig als Querschnittsthema innerhalb der Unternehmen von innen nach außen gelebt werden – Daten sind von innen zu schützen – um den Pfad der Digitalisierung erfolgreich weitergehen zu können. Verschiedene Cloud-Angebote, insbesondere Cloud-basierte KI Security-Lösungen werden zunehmend wichtiger. Diese können die Anforderungen der neuen Security Dekade innerhalb der Unternehmen abdecken und zur Entscheidungsfindung bei der richtigen Security-Strategie mithelfen. Dabei stehen Datenschutz und IT-Sicherheit immer im Mittelpunkt. Auch von außen können Verordnungen, Maßnahmen und gesetzliche Entwürfe der Cyberkriminalität entgegenwirken.

Mit Security-as-a-Service (SECaaS) können Anforderungen an den Datenschutz, Compliance, Governance und IT-Sicherheit ganzheitlich gesteuert werden.

Durch den Einsatz von Security-as-a-Service können Cyberattacken präventiv, detektiv und reaktiv behoben werden, zudem profitieren Unternehmen unter anderem durch:

- Aktuelle Versionen und regelmäßige Updates der Antivirenprogramme

- Schnellere Bereitstellung von Security-Lösungen

- Deutlich höhere Sicherheitsexpertise

- Regelmäßige Audits nach Compliance Vorgaben (BSI, Basel, SOX, usw.)

- Möglichkeit einer eigenen Administration ausgewählter Bereiche,zum Beispiel Firewall-Regeln

- Individuelle Lösung/Strategie die auf bisherige Maßnahmen angepasst ist

- Machine Learning/ SaaS-AI Intrusion als 24/7 Service

Security by Design ist der Schlüssel zur sicheren digitalen Transformation

Neben dem Schutz der Daten sollte aber auch die IT-Sicherheit, also der Schutz der Systeme, Netze und Infrastrukturen, in Einklang gebracht werden, um das Unternehmen auf neue Bedrohungsszenarien (z.B. Hacking-KI) einzustellen. Eine Möglichkeit IT-Sicherheit erfolgreich innerhalb der Unternehmen zu implementieren, ist das sogenannte Security by Design-Konzept. Im Rahmen der aktuellen Studie “Security by Design- Die Rolle von IT-Sicherheitsstrategien in der Digitalisierung”, die Crisp Research in Kooperation mit der TÜViT veröffentlicht hat, werden die Möglichkeiten und der aktuelle Planungsstand dazu beleuchtet. Security-by-Design besagt, dass maßgeblich alle relevanten Maßnahmen im Kontext von Datenschutz und Sicherheit, schon von der Planungsphase einer neuen IT-Architektur bzw. als DNA in der Produktentwicklung einbezogen werden sollten. Denn nur, wenn Unternehmen neue Wege gehen und Digitalisierung, Datenschutz, Sicherheit und den Faktor Mensch in der unternehmenseigenen Sicherheitsstrategie vereinen, kann es gelingen, gezielt und zügig einen organisatorischen Wandel einzuleiten und eine zentrale Sicherheitsstrategie zu schaffen.

Besonders vor dem Hintergrund neuen Bedrohungsszenarien werden die Charakteristika und Methoden der Security-Technologien zunehmend wichtiger. Mittels Lösungen aus dem Big Data/Analytics- und KI-Umfeld spielen Hacker und Unternehmen auf derselben Augenhöhe. Dies sollte auch als Weckruf an die Führungskräfte verstanden werden, existierende Sicherheits-Möglichkeiten rund um Big-Data und KI-Security konkret auszugestalten und in die eigene Sicherheitsstrategie mit einzubeziehen.

Fazit & Ausblick

Eines steht fest – die richtige Sicherheits-Strategie und Sicherheitslösungen aus dem Bereich der Künstlichen Intelligenz sind wichtiger denn je, gerade vor dem Hintergrund neuer Bedrohungsszenarien. Algorithmen und Machine Learning werden in diesem Kontext ein wichtiges Werkzeug, mit dem die Automatisierung noch einmal auf die nächste Stufe hebt, gerade hinsichtlich sicherheitsrelevanter Themen. Je besser Security-Analysen ausgewertet werden können und Datensets dieses Werkzeug durch Training verbessern, versprechen Künstliche Intelligenz bzw. Machine Learning-Security Lösungen ein echter Game-Changer zu sein. Denn der hohe Vernetzungsgrad und der gleichzeitige Austausch von unternehmenskritischen Daten über das Internet Cyber-Kriminellen ein größeres Potential als je zuvor. Dies ist ein großes Problem, auf welches sich Unternehmen heute und auch zukünftig immer mehr einstellen müssen.